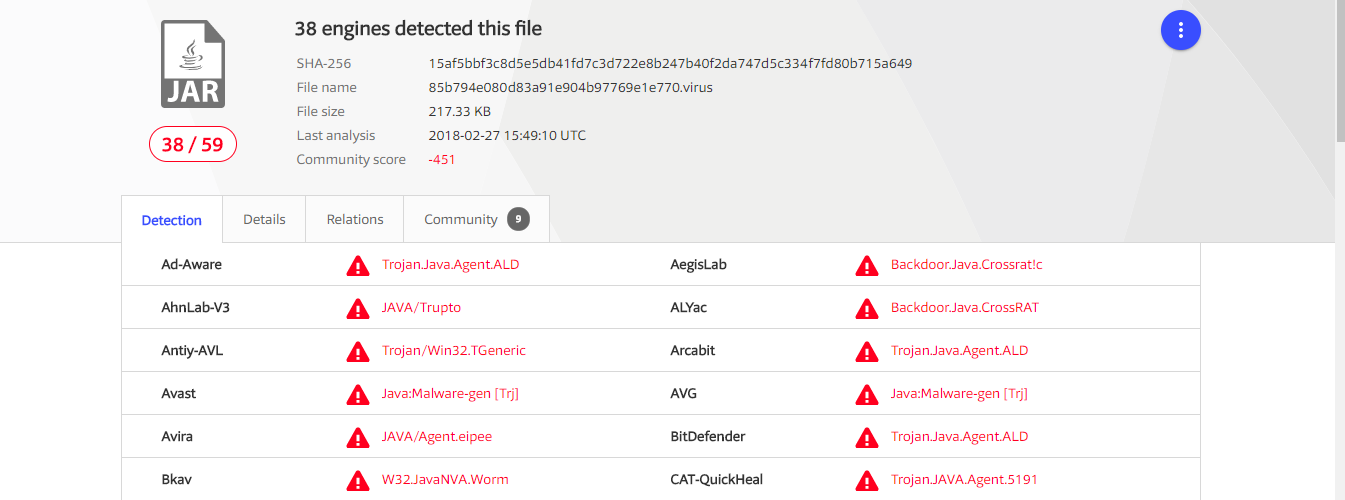

A empresa Lookout Security em conjunto com Electronic Frontier Foundation (EFF) investigaram uma nova ameaça chamado de CrossRat que provavelmente faz parte do pacote de ameaças Dark Caracal usadas em campanhas de espionagem pelo mundo.

CrossRat é um trojan desenvolvido na plataforma Java e que afeta os principais sistemas operacionais, Windows, Linux e MacOS. Consegue acesso remoto na máquina abrindo portas para instalar outros malwares, também consegue fazer snapshot da tela e possui um keylogger que segundo as investigações não esta ativado.

O meio de propagação do malware é simples, um pouco de engenharia social junto com o poder das redes sociais e WhatsApp onde hackers tentam persuadir o usuário para baixar um anexo.

Porém mesmo que o executável seja baixado é necessário que o Java esteja instalado máquina.

Como o Linux também precisa rodar como root para ter acessos privilegiados para instalar programas, o vírus não consegue infectar a máquina por um usuário normal. Porém no Windows apenas executando o arquivo já começa a rodar o malware sem que o usuário perceba o que esta acontecendo.

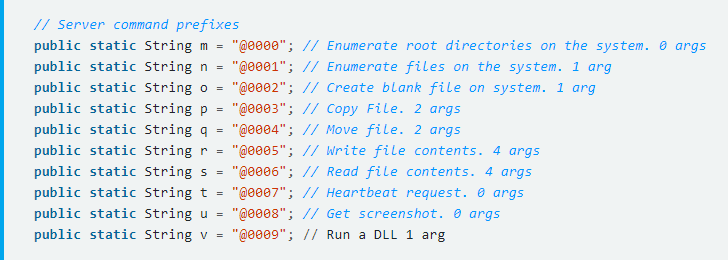

O hacker ex-NSA, Patrick Wardle colocou as mãos no malware para analisar sua estrutura e controles de comunicação, no início o malware instala “hmar6.jar” que verifica qual o sistema operacional para depois executar o resto do código de acordo com a versão.

Nos sistemas Linux o malware tenta consultar os arquivos “systemd” para saber que distribuição esta utilizado, como Arch Linux, Centos, Debian, Kali Linux, Fedora e Linux Mint, etc.

Segundo depoimento de Patrick o malware ainda está em desenvolvimento devido ao numero de versão 0.1 estar presente, ou seja não foi finalizado.

No Windows:

- Verifique a chave de registro ‘HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \’.

- Se infectado, ele conterá um comando que inclua java, -jar e mediamgrs.jar.

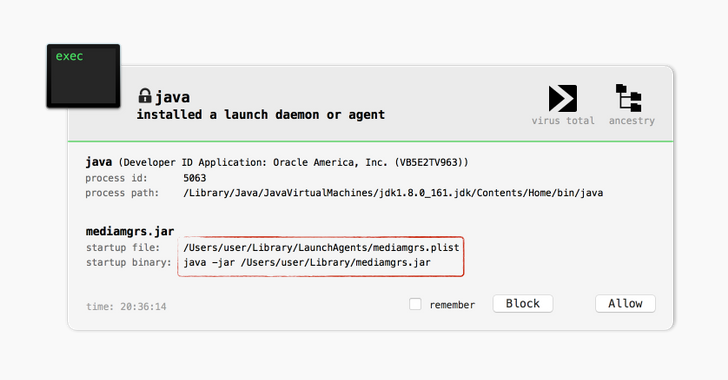

No MacOS:

- Procure o arquivo jar, mediamgrs.jar, em ~ / Library.

- Procure também o agente de lançamento em / Library / LaunchAgents ou ~ / Library / LaunchAgents chamado mediamgrs.plist.

No Linux:

- Verifique o arquivo jar, mediamgrs.jar, em / usr / var.

- Procure também um arquivo ‘autostart’ no ~ / .config / autostart provavelmente chamado mediamgrs.desktop.

Nem todos os anti-vírus conseguem identificar o malware porém isso é questão de tempo, mas vale a velha prática de não executar qualquer programa ao baixar, e na maioria das vezes se executar e nada acontecer, tem algo errado e é bom investigar.

Esperamos que este post tenha trazido alguns insights para você. Bom trabalho!

Nota: esse post é uma interpretação livre dos artigos da LGPD. Não deve ser tomada como uma consulta legal e/ou recomendação legal e/ou consultoria jurídica. Sempre consulte a área jurídica da sua empresa, advogado ou consultor jurídico para adequar a LPDG à sua empresa.

PS: Se você é Gerente de TI ou analista e está envolvido com Cyber Segurança na sua empresa, temos uma lista exclusiva com Boas Práticas e Procedimentos que NÃO publicamos no blog. Se quiser receber esse material exclusivo por favor deixe seu email abaixo: